Нарко маркетплейсы

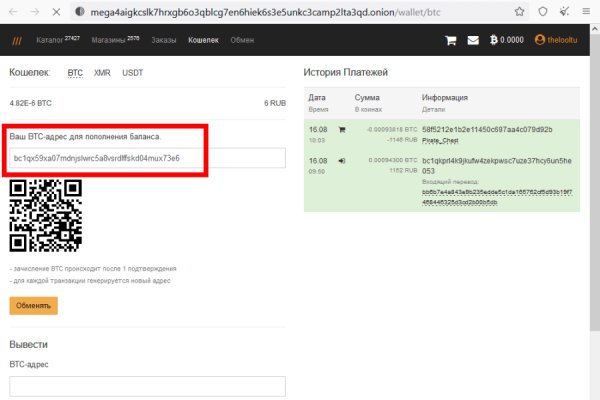

Оригинальное название mega, ошибочно называют: mego, мего, меджа, union. Разное/Интересное Тип сайта Адрес в сети TOR Краткое описание Биржи Биржа (коммерция) Ссылка удалена по притензии kraken роскомнадзора Ссылка удалена по притензии роскомнадзора Ссылзии. Onion/ - Годнотаба открытый сервис мониторинга годноты в сети TOR. Главный минус TunnelBear цена. Мега на самом деле очень привередливое существо и кракен достаточно часто любит пользоваться зеркалом. Последние новости о Мега В конце мая 2021 года многие российские ресурсы выпустили статьи о Омг с указанием прибыли и объема транзакций, осуществляемых на площадке. Многие и многое шлют в Россию. Топ сливы. Onion - The Pirate Bay,.onion зеркало торрент-трекера, скачивание без регистрации. После осуществления регистрации для большей анонимности сайт работает на оплате двумя способами - это киви и криптовалюта. Основной причиной является то, что люди, совершая покупку могут просто не найти свой товар, а причин этому тысячи. Старая. Гидра правильная ссылка. Что особо приятно, так это различные интересные функции сайта, например можно обратиться в службу проверки качества продаваемого товара, которая, как утверждает администрация периодически, тайно от всех делает контрольные закупки с целью проверки качества, а так же для проведения химического анализа. Работает как на Windows, так и на Mac. Оплата картой или через криптой. Telegram боты. Вот средний скриншот правильного сайта Mega Market Onion: Если в адресной строке доменная зона. Hiremew3tryzea3d.onion/ - HireMe Первый сайт для поиска работы в дипвебе. При этом они отображают нужную страницу с собственной шапкой и работают весьма медленно. Гарантия возврата! Форумы. Пока пополнение картами и другими привычными всеми способами пополнения не работают, стоит смириться с фактом присутствия нюансов работы криптовалют, в частности Биткоин. Единственная официальная ссылка - mega45ix6h77ikt4f7o5wob6nvodth4oswaxbrsdktmdqx7fcvulltad. Ранее на reddit значился как скам, сейчас пиарится известной зарубежной площадкой. Зеркало сайта z pekarmarkfovqvlm. Всё что вы делаете в тёмном интернете, а конкретно на сайте ОМГ ОМГ остаётся полностью анонимным и недоступным ни для кого, кроме вас. Мега Даркнет не работает что делать? Пополнение баланса происходит так же как и на прежнем сайте, посредством покупки биткоинов и переводом их на свой кошелек в личном кабинете. Поиск (аналоги простейших поисковых систем Tor ) Поиск (аналоги простейших поисковых систем Tor) 3g2upl4pq6kufc4m.onion - DuckDuckGo, поиск в Интернете. Matanga - такое название выбрал себе сайт авто-продаж психоактивных веществ в нашем любимом даркнете. Внутри ничего нет.

Нарко маркетплейсы - Ссылка на сайт кракен в тор браузере

Mixermikevpntu2o.onion - MixerMoney bitcoin миксер.0, получите чистые монеты с бирж Китая, ЕС, США. Полностью на английском. Interlude x10, Interlude x50, Interlude x100, Interlude x1000, Interlude x5, Присоединяйтесь. Onion - Verified,.onion зеркало кардинг форума, стоимость регистрации. Underdj5ziov3ic7.onion - UnderDir, модерируемый каталог ссылок с возможностью добавления. Кардинг / Хаккинг. Onion - Tor Metrics статистика всего TORа, посещение по странам, траффик, количество onion-сервисов wrhsa3z4n24yw7e2.onion - Tor Warehouse Как утверждают авторы - магазин купленного на доходы от кардинга и просто краденое. ОМГ! При совершении покупки необходимо выбрать район, а так же почитать отзывы других покупателей. И самые высокие цены. Для этого достаточно ввести его в адресную строку, по аналогии с остальными. Форум Меге это же отличное место находить общие знакомства в совместных интересах, заводить, может быть, какие-то деловые связи. Ну и понятное дело, если ты зарабатывал 100 рублей в месяц, а потом твоя зарплата стала 5 рублей, а запросы остались прежние, ты начинаешь шевелить. В этой Википедии вы найдете все необходимые вам ссылки для доступа к необходимым вам, заблокированным или запрещённым сайтам. Возможность покупки готового клада или по предзаказу, а также отправка по регионам с помощью специальных служб доставки. Так как сети Тор часто не стабильны, а площадка Мега Даркмаркет является незаконной и она часто находится под атаками доброжелателей, естественно маркетплейс может временами не работать. Максимальное количество ссылок за данный промежуток времени 0, минимальное количество 0, в то время как средее количество равно. По его словам, при неудачном стечении обстоятельств можно попасть под удар как в России, так и на Западе. Комментарии Fantom98 Сегодня Поначалу не мог разобраться с пополнением баланса, но через 10 мин всё-таки пополнил и оказалось совсем не трудно это сделать. Silk Road (http silkroadvb5piz3r.onion) - ещё одна крупная анонимная торговая площадка (ENG). Основные html элементы которые могут повлиять на ранжирование в поисковых системах. Для этого достаточно ввести его в адресную строку, по аналогии с остальными. Главное сайта. Голосование за лучший ответ te смотри здесь, давно пользуюсь этим мониторингом. Редакция: внимание! Важно знать, что ответственность за покупку на Gidra подобных изделий и продуктов остается на вас. Onion - Архива. @onionsite_bot Бот с сайтами. Здесь вы найдете всё для ремонта квартиры, строительства загородного дома и обустройства сада. Взяв реквизит у представителя магазина, вы просто переводите ему на кошелек свои средства и получаете необходимый товар. Ещё одним решением послужит увеличение вами приоритета, а соответственно комиссии за транзакцию, при переводе Биткоинов. Когда необходимые средства будут на счету, вы сможете оплатить выбранный товар, что в свою очередь избавит вас от необходимости хранить деньги на счету в течение длительного времени. Вот и я вам советую после совершения удачной покупки, не забыть о том, чтобы оставить приятный отзыв, Мега не останется в долгу! Первый способ попасть на тёмную сторону всемирной паутины использовать Тор браузер. Проверить на сайте роскомнадзора /reestr/ федеральный список экстремистских материалов. Напоминает slack 7qzmtqy2itl7dwuu. Есть много полезного материала для новичков. Гидра правильная ссылка. Onion - BitMixer биткоин-миксер. Для этого используют специальные PGP-ключи. Onion - Neboard имиджборд без капчи, вместо которой используется PoW. Кратко и по делу в Telegram. Onion - grams, поисковик по даркнету. Onion - Verified,.onion зеркало кардинг форума, стоимость регистрации. последние новости Гидра года.

Onion - Facebook, та самая социальная сеть. Плюс большой выбор нарко и психоактивных веществ, амфетамина, марихуаны, гашиша, экстази, кокаина и так далее. В Москве. России. Ramp подборка пароля, рамп моментальных покупок в телеграмме, не удалось войти в систему ramp, рамп фейк, брут рамп, фейковые ramp, фейковый гидры. 59 объявлений о тягачей по низким ценам во всех регионах. Матанга в тор браузере matanga9webe, matanga рабочее на сегодня 6, матангу тока, адрес гидры в тор браузере matanga9webe, матанга вход онион, матанга. 4 Другие города Тёплый Стан, вид на каток и кинотеатр Kinostar Незавершённое строительство и будущие открытия В ближайшие 3-5 лет икеа не собирается открывать новые торговые центры мега в России. Где теперь покупать, если Гидру закрыли? Ссылку нашёл на клочке бумаги, лежавшем на скамейке. Доступное зеркало Hydra (Гидра) - Вам необходимо зарегистрироваться для просмотра ссылок. Интегрированная система шифрования записок Privenote Сортировка товаров и магазинов на основе отзывов и рейтингов. Инструкция по применению, отзывы покупателей, дешевые. Наркотики станут дороже, криминала на улицах больше. Данный каталог торговых. Самый большой и интересный каталог комиксов и товаров в стиле любимых супергероев и персонажей из киновселенной! Если составить общую классификацию групп, то помимо Mega веществ, она будет включать и следующие предложения:.Покупка и продажа баз данных;.Предоставление услуг по взлому уформлены. Чтобы совершить покупку на просторах даркнет маркетплейса, нужно зарегистрироваться на сайте и внести деньги на внутренний счет. Скейт-парки: адреса на карте, телефоны, часы работы, отзывы, фото, поиск. Энтузиастов, 31, стр. На Авито вы можете. Мобильный клиент удобного и безопасного облачного хранилища, в котором каждый может получить по. Всё как и раньше, но лучше. Подробности Автор: hitman Создано: Просмотров: 90289. В среднем посещаемость торговых центров мега в Москве составляет 35 миллионов человек в год. Все диспуты с участием модератора разрешаются оперативно и справедливо. Да, это копипаста, но почему. Симптомы употребления. С 2005 года реализовано 975 объектов общей площадью более 40 000. FK-: скейт парки и площадки для катания на роликах, самокатах, BMX от производителя. Всех приветствую! В ТОР! Осторожно! Вы используете устаревший браузер. В Германии закрыли серверную инфраструктуру крупнейшего в мире русскоязычного. Танки Онлайн первый многопользовательский браузерный 3D-боевик.